Προς το παρόν, το Keenadu χρησιμοποιείται για απάτη μέσω διαφημίσεων, με τους επιτιθέμενους να αξιοποιούν τις συσκευές που έχουν παραβιαστεί ως bots για την παραγωγή κλικ σε διαφημιστικούς συνδέσμους. Ωστόσο, μπορεί επίσης να χρησιμοποιηθεί για πιο επικίνδυνους σκοπούς, καθώς ορισμένες παραλλαγές του λογισμικού επιτρέπουν τον πλήρη έλεγχο της συσκευής του θύματος.

Μέχρι τον Φεβρουάριο του 2026, οι λύσεις προστασίας για φορητές συσκευές της Kaspersky εντόπισαν περισσότερες από 13.000 μολυσμένες συσκευές με Keenadu. Τα υψηλότερα ποσοστά επιθέσεων παρατηρήθηκαν στη Ρωσία, την Ιαπωνία, τη Γερμανία, τη Βραζιλία και την Ολλανδία, ωστόσο έχουν επηρεαστεί και άλλες χώρες.

Ενσωμάτωση στο firmware της συσκευής

Όπως είχε συμβεί και με το backdoor Triada που εντόπισε η Kaspersky το 2025, ορισμένες εκδόσεις του Keenadu είναι ενσωματωμένες στο firmware συγκεκριμένων μοντέλων τάμπλετ με λογισμικό Android ήδη από τη στιγμή που αυτά βρίσκονται σε κάποιο στάδιο της εφοδιαστικής αλυσίδας. Σε αυτή την παραλλαγή, το Keenadu λειτουργεί ως πλήρως λειτουργικό backdoor που παρέχει στους επιτιθέμενους απεριόριστο έλεγχο της συσκευής. Μπορεί να μολύνει κάθε εφαρμογή που είναι εγκατεστημένη, καθώς και να προσθέτει εφαρμογές μέσω αρχείων APK και να τους παραχωρεί οποιαδήποτε διαθέσιμα δικαιώματα. Ως αποτέλεσμα, όλα τα δεδομένα της συσκευής – συμπεριλαμβανομένων πολυμέσων, μηνυμάτων, τραπεζικών διαπιστευτηρίων, τοποθεσίας κ.λπ. – μπορούν να τεθούν σε κίνδυνο. Το κακόβουλο λογισμικό παρακολουθεί ακόμη και τις αναζητήσεις που κάνει ο χρήστης στον περιηγητή Google Chrome σε λειτουργία ανώνυμης περιήγησης (incognito).

Όταν είναι ενσωματωμένο στο firmware, το κακόβουλο λογισμικό συμπεριφέρεται διαφορετικά ανάλογα με ορισμένους παράγοντες. Εάν η γλώσσα της συσκευής είναι κάποια κινεζική διάλεκτος ή η ζώνη ώρας αντιστοιχεί σε κινεζική περιοχή, τότε δεν ενεργοποιείται. Επίσης, δεν εκκινεί εάν στη συσκευή δεν είναι εγκατεστημένα το Google Play Store και οι Υπηρεσίες Google Play.

Ενσωματωμένο σε εφαρμογές συστήματος

Ενσωματωμένο σε εφαρμογές συστήματος

Σε αυτήν την παραλλαγή, η λειτουργικότητα του Keenadu είναι πιο περιορισμένη – δεν μπορεί να παραβιάσει κάθε εφαρμογή της συσκευής. Ωστόσο, επειδή βρίσκεται μέσα σε εφαρμογή συστήματος (η οποία διαθέτει αυξημένα δικαιώματα σε σχέση με τις συνηθισμένες εφαρμογές), μπορεί να εγκαθιστά πρόσθετες εφαρμογές της επιλογής των επιτιθέμενων χωρίς τη γνώση του χρήστη. Επιπλέον, η Kaspersky εντόπισε το Keenadu να βρίσκεται ενσωματωμένο σε εφαρμογή συστήματος υπεύθυνη για το ξεκλείδωμα της συσκευής μέσω αναγνώρισης προσώπου. Οι επιτιθέμενοι ενδέχεται έτσι να αποκτήσουν φωτογραφικά δεδομένα του προσώπου των θυμάτων. Σε ορισμένες περιπτώσεις, το Keenadu ήταν ενσωματωμένο και στην εφαρμογή αρχικής οθόνης (launcher), που διαχειρίζεται το περιβάλλον της αρχικής οθόνης.

Ενσωμάτωση σε εφαρμογές που είναι διαθέσιμες μέσω Android app stores

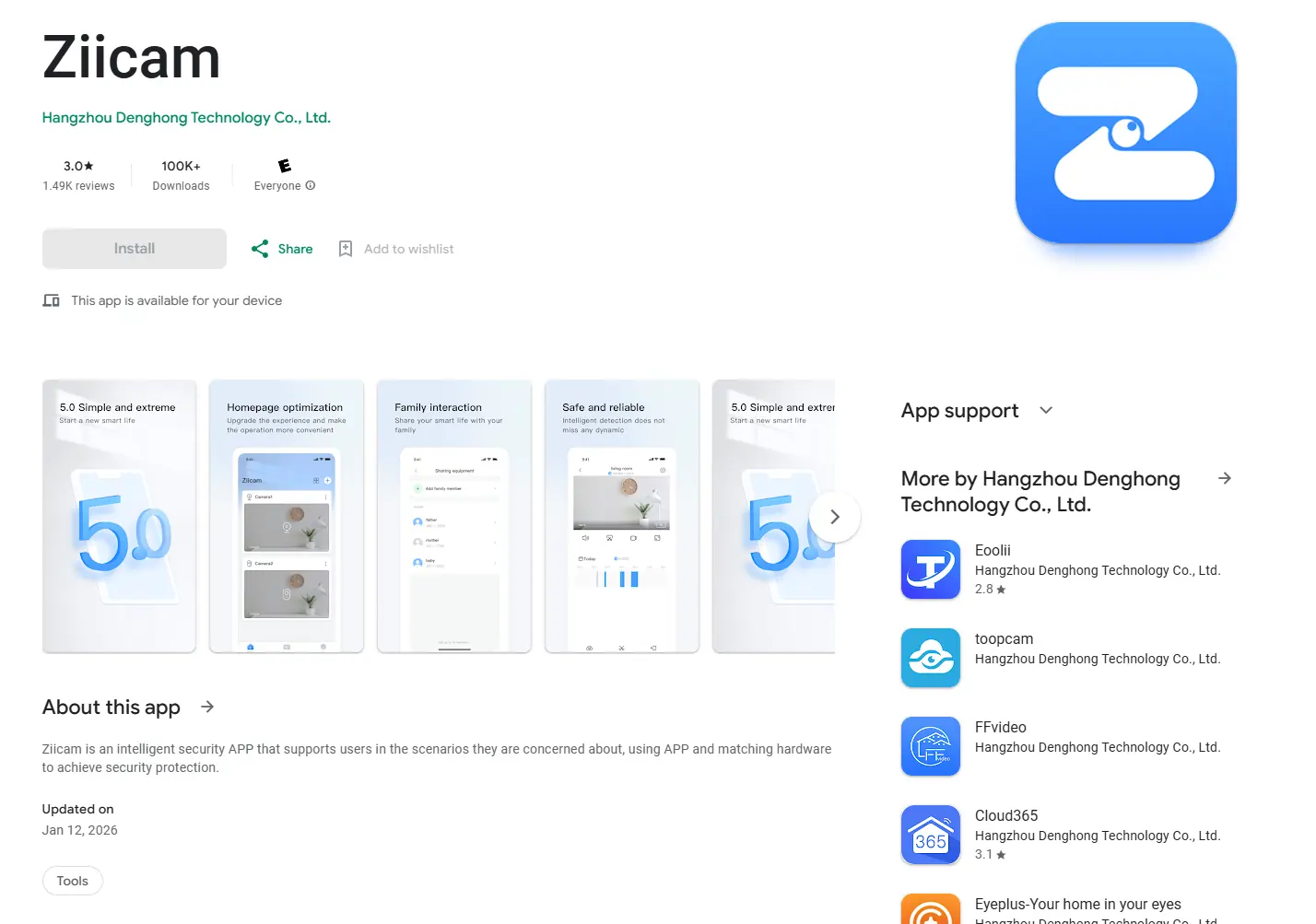

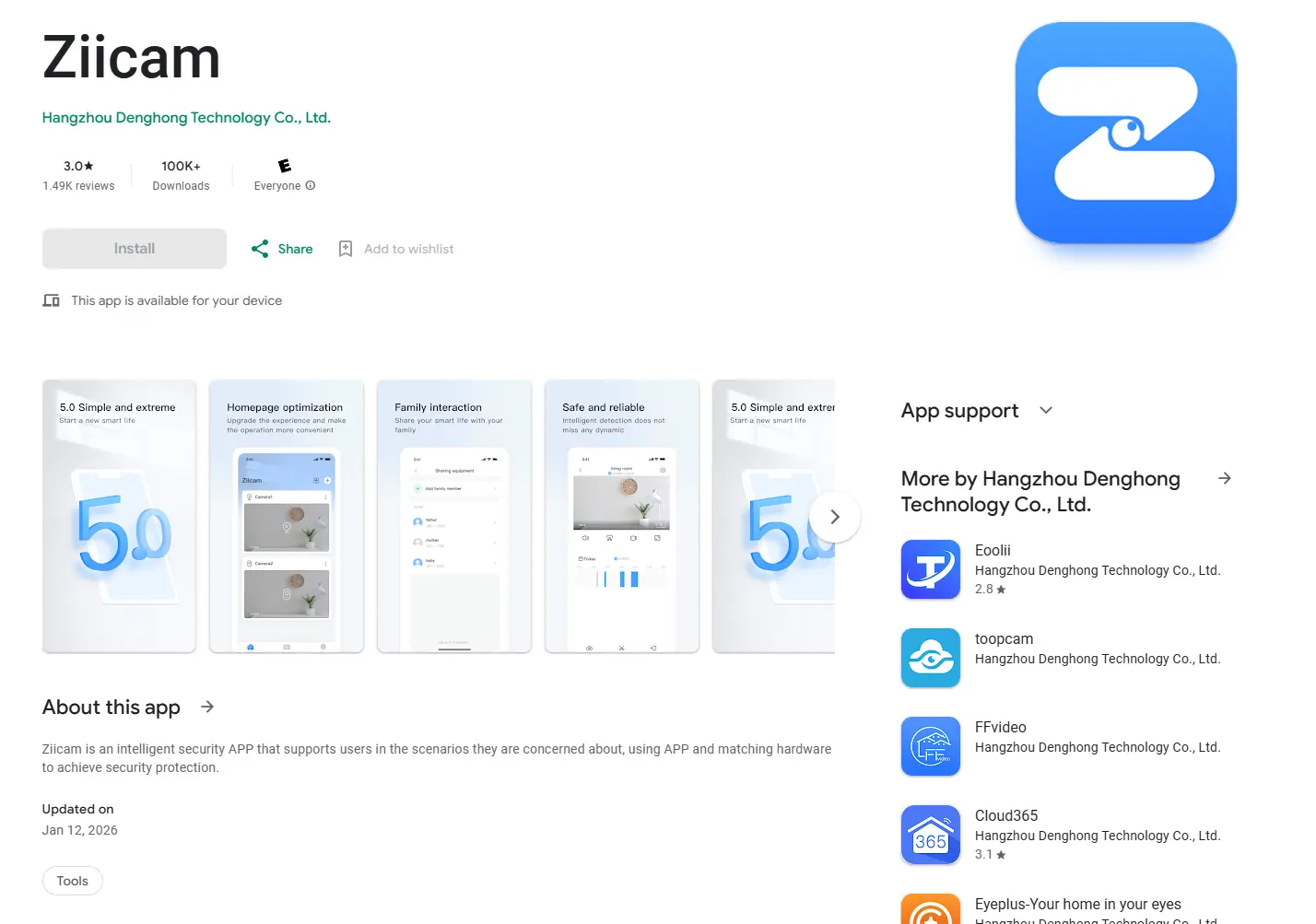

Οι ειδικοί της Kaspersky ανακάλυψαν επίσης ότι αρκετές εφαρμογές που διατίθενται μέσω Google Play είχαν παραβιαστεί με Keenadu. Πρόκειται για εφαρμογές διαχείρισης «έξυπνων» καμερών οικιακής χρήσης, οι οποίες είχαν εγκατασταθεί σε συσκευές περισσότερες από 300.000 φορές. Την ώρα που δημοσιεύεται αυτό το άρθρο, οι εφαρμογές αυτές έχουν αφαιρεθεί από το Google Play. Μόλις ενεργοποιηθούν οι εφαρμογές, οι επιτιθέμενοι μπορούν να ανοίγουν αόρατες καρτέλες περιήγησης μέσα σε αυτές, οι οποίες χρησιμοποιούνται για πλοήγηση σε ιστότοπους χωρίς να το γνωρίζει ο χρήστης. Προηγούμενη μελέτη από άλλους ερευνητές κυβερνοασφάλειας είχε επίσης εντοπίσει παρόμοιες μολυσμένες εφαρμογές που διανέμονταν μέσω αυτόνομων αρχείων APK ή άλλων app stores.

Ειδήσεις Σήμερα

- ΗΠΑ: Πέθανε σε ηλικία 84 ετών ο αιδεσιμότατος Τζέσε Τζάκσον, αγωνιστής για τα ατομικά δικαιώματα και δύο φορές υποψήφιος πρόεδρος

- Υπόθεση Έπσταϊν: Η Χίλαρι Κλίντον κατηγορεί τον Τραμπ για προσπάθεια «συγκάλυψης»

- Ιρλανδία: Έρευνα για deepfake σεξουαλικού περιεχομένου φωτογραφίες του Grok ξεκίνησε από την Αρχή Προστασίας Δεδομένων